מתקפת הסייבר שתמחק לכם את המחשב

התעוררתם בבוקר, הגעתם למשרד, לחצתם על כפתור הדלקת המחשב ו..חושך. ברוב הפעמים תרחיש הבלהות הזה יתברר כתקלה, אך מתקפת סייבר מסוג חדש שזוהתה בשנים האחרונות עשויה לגרום בדיוק לכך. איך להתגונן מפניה?.

תכלית התוכנה המזיקה, בפשטות, היא מחיקת המחשב באופן שמקשה מאוד על שחזורו ולכן סוג זה של מתקפה זכה לשם Wiper – המתארת את פעולת "ניגוב הנתונים", אך גם מזכירה את המילה Wiped out שפירושה הושמד.

באחרונה זיהתה חברת IBM שימוש בתוכנה זו לתקיפות נגד חברות אנרגיה במזרח התיכון. אומנם מתקפות מסוג זה טרם נצפו בישראל ככל הידוע, אך לאור אוסף מקרים שהתרחשו בעולם, הוציא באחרונה מערך הסייבר הלאומי התרעה למשק הישראלי הסוקרת את האירועים הבולטים בעולם ומציעה דרכי התגוננות פשוטים יחסית ליישום בחברות.

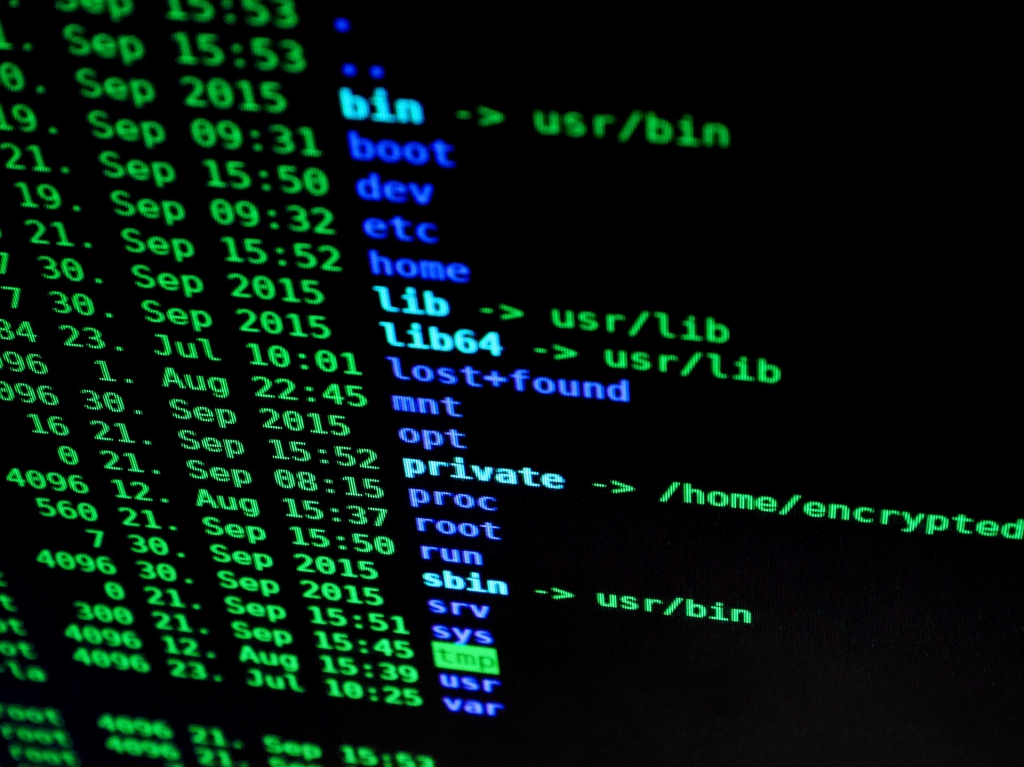

Wiper הן נוזקות המשמשות למתקפות שמטרתן גרימת הרס או שיבוש של מערכות מחשוב באמצעות מחיקת מידע מהדיסקים או מהתוכנה המשובצת בהתקן חומרה (קושחה) של המערכות המותקפות, באופן שמקשה מאוד על שחזורו ולרוב מצריך התקנה מחדש של המערכות.

"מתקפות מסוג זה עדיין אינן רווחות במשק הישראלי", מסביר לביא שטוקהמר, ראש המרכז הארצי לניהול אירועי סייבר (CERT) של מערך הסייבר הלאומי. "עם זאת, מתקפות סייבר משמעותיות שאירעו בעולם בשנים האחרונות בשימוש בכלי זה, מציפות את הנזק הרב שנוזקות אלו עלולות לגרום ואת הצורך בהתגוננות מפניהן מבעוד מועד".

קיימות מספר דרכים בהן נוזקות אלו מממשות את פגיעתן, העיקריות שבהן: השמדת נתונים – מחיקה של תוכן הקבצים באמצעות כתיבה מחדש של תוכנם. אם המחיקה כוללת קבצי מערכת הפעלה, תמנע הפעלה מחדש של המערכת ללא התקנה או שחזור; כתיבה ישירה על אזורים בדיסק כדי למנוע שחזור נתונים; כתיבה על אזורים המכילים מידע לגבי מבנה הדיסק הנחוצים להפעלתו; וכתיבה על הקושחה של הציוד המשמשים למשל לאתחול המערכת.

הכתיבה על מידע קיים מתבצעת לרוב באמצעות רצף אקראי של ביטים, כתיבת תמונה או מסר מטעם התוקף, או אף שימוש בהצפנה קריפטוגרפית ללא שמירת מפתח ההצפנה, כך שלא ניתן לשחזר המידע. זאת ועוד, כדי להגביר את אפקט הפגיעה, הנוזקה עלולה לפגוע במנגנונים שונים האמורים לסייע להתאוששות מתקלות. כמו כן, לנוזקה עלולה להיות יכולת תנועה רוחבית בין מערכות בארגון, דבר המאפשר פגיעה במספר מערכות שונות בארגון במקביל.

דרכי התגוננות מומלצות:

- גיבוי במספר שיטות - מומלץ לגבות באופן קבוע את קבצי המידע בכל המערכות החיוניות לארגון ביותר משיטה אחת כגון כונן חיצוני, התקן נייד, גיבוי לענן, גיבוי רשתי וכו'. כמו כן, מומלץ כי חלק מעותקי הגיבוי יישמרו באופן לא-מקוון.

- בדיקות תקופתיות - מומלץ לבחון מעת לעת כי הגיבויים תקינים וכי הנהלים לשימוש בהם להשבת המערכות יעילים ומוכרים לכלל הגורמים הרלוונטיים בארגון.

- הרשאות מוגבלות - מומלץ להגדיר הרשאות מוגבלות, על פי העיקרון של Least Privilege, למשתמשים הארגוניים בשרתי הקבצים ולמשאבים המשותפים בארגון, במטרה לצמצם את יכולת הפגיעה במידע הנמצא על משאב משותף.

- הרשאות משתמש מוגבלות - מומלץ להימנע ממתן הרשאות מנהלן מקומי למשתמשים, ולנהל הרשאות מנהלן מקומי בעמדות באמצעות פתרון כדוגמת LAPS -Local Administrator Password Solution.

- נוהל התאוששות - מומלץ לבחון ולעדכן באופן עיתי את נהלי הארגון בנושא המשכיות עסקית והתאוששות מאירוע סייבר וכן לתרגל תרחישים בנושא זה באופן קבוע.מומלץ להקשיח את העמדות והשרתים ולהשתמש ביכולות לאימות אתחול המערכות (Boot Integrity), למניעת שינויים בלתי מורשים בתצורת המערכות.

- הגדרות ארכיטקטורת רשת - מומלץ להגדיר את ארכיטקטורת הרשת כך שעמדות קצה יוכלו לתקשר אך ורק עם שרתים ושירותי רשת מרכזיים, ולא ישירות עם עמדות קצה אחרות ברשת. חשוב לבחון ארכיטקטורה זו בסביבת ניסוי טרם הטמעה בסביבת ייצור.

- שימוש במנגנונים של מערכות הפעלה - מומלץ לעשות שימוש במנגנונים שונים של מערכת ההפעלה, כגון Application Whitelisting, Attack Surface Reduction, Exploit Guard וכד', על מנת למנוע הרצת והפעלת תוכנות לא מוכרות בעמדות הקצה. חשוב לבחון הגדרות אלו בסביבת ניסוי טרם הטמעה בסביבת ייצור.